Per garantire la sicurezza dei sistemi, è fondamentale condurre un’analisi approfondita e un costante monitoraggio delle attività. Tuttavia, con l’aumentare del numero di sistemi da gestire, questo compito diventa sempre più impegnativo. Per facilitare tale processo, sono stati sviluppati strumenti appositi.

Il processo di messa in sicurezza si articola in due fasi principali: il monitoraggio e il filtraggio.

Monitoraggio

Questa fase consiste nell’analizzare tutte le informazioni che circolano nella rete, inclusi gli accessi, le modifiche, gli inserimenti e le cancellazioni dei dati. A questo scopo, vengono utilizzati i “log“, registri che archiviano dettagliatamente tali operazioni.

Log

I log registrano e salvano tutte le attività svolte nel sistema, consentendo agli amministratori di effettuare analisi approfondite. A differenza delle notifiche, i log non avvertono automaticamente gli amministratori; sono questi ultimi che periodicamente li analizzano. I log sono di vitale importanza per comprendere le cause degli errori, tracciare le modifiche, monitorare i comportamenti degli utenti e produrre statistiche utili. È fondamentale stabilire una policy per la frequenza di controllo dei log, altrimenti rischiano di essere poco utili.

I log sono suddivisi in diverse categorie:

- System Log: Eventi legati al sistema operativo.

- Application Log: Eventi relativi alle applicazioni.

- Access Log: Eventi correlati agli accessi agli account.

- Performance Log: Registrazioni sull’utilizzo delle risorse del sistema.

- Security Log: Eventi riguardanti la sicurezza, generati da strumenti come firewall e antivirus.

Per gestire l’enorme quantità di log e facilitare le ricerche, è importante attribuire loro un livello di pericolosità e archiviarli per un periodo prolungato. Il protocollo SYSLOG consente di inviare i log generati sulla rete a un server centrale, garantendo la conservazione dei dati e semplificando l’accesso e la consultazione. Ogni log contiene informazioni dettagliate, tra cui la severity e il timestamp dell’evento.

Anomalie

L’analisi delle anomalie è un passaggio cruciale nella sicurezza informatica, consistente nel raccogliere statistiche sulla rete per confrontare i suoi schemi di comportamento in momenti diversi. Questo processo consente di valutare la quantità di dati che attraversano la rete e individuare eventuali irregolarità. Un sistema di rilevamento delle anomalie cerca appunto queste situazioni insolite, basandosi sull’apprendimento automatico: prima di tutto impara il normale funzionamento, per poi identificare eventuali deviazioni da esso. Per ottimizzare tale sistema, è possibile fornire informazioni sul comportamento abituale della rete, consentendo al dispositivo di affinare l’analisi.

SEM e SIEM

I prodotti SEM (Security Event Management) e SIM (Security Information Management) sono software specializzati che sfruttano strumenti di ispezione per elaborare report e dati raccolti. La fusione delle capacità di gestione degli eventi di sicurezza SEM con quelle di gestione delle informazioni di sicurezza SIM ha dato vita al concetto di SIEM (Security Information Event Management), uno dei più recenti acronimi nel campo della sicurezza informatica. I software SIEM sono tipicamente installati su server centralizzati, affiancati da un database dedicato alla memorizzazione dei dati. Le loro funzionalità principali comprendono:

- Raccolta dei Dati: I log rappresentano la fonte primaria di dati analizzati da un SIEM. Quando i dispositivi generano log, questi vengono inviati al server dove risiede il SIEM per l’analisi.

- Parsing: Il SIEM organizza i dati raccolti per tipo di dispositivo e categoria di informazione.

- Correlazione: Il SIEM si basa sulla correlazione tra eventi di sicurezza e dati sulle vulnerabilità del sistema, assegnando priorità agli eventi in base al livello di rischio.

- Reporting: Il SIEM è in grado di generare report utili per l’analisi della situazione in termini di sicurezza.

- Dashboard: Grazie alla dashboard, il SIEM fornisce una panoramica in tempo reale dello stato del sistema.

- Notifiche: Le notifiche sono cruciali perché avvisano gli amministratori in caso di eventi critici. Queste notifiche possono essere visualizzate sulla dashboard o inviate tramite servizi di terze parti, come email o SMS.

Filtraggio

Il filtraggio, a differenza del monitoraggio, si concentra sulla prevenzione dell’accesso non autorizzato alla rete, utilizzando strumenti e tecniche per automatizzare questa operazione. Una strategia comune per analizzare e filtrare il traffico è l’uso dell’analisi delle firme, dove il traffico viene confrontato con firme che descrivono le caratteristiche tipiche degli attacchi, consentendo il rilevamento e la prevenzione di attività sospette. Tuttavia, le firme devono essere costantemente aggiornate per riconoscere nuove minacce.

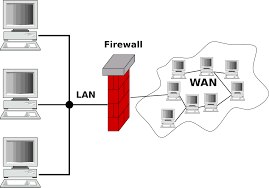

Firewall

Il firewall rappresenta la prima linea di difesa di una rete informatica, posizionato all’ingresso per filtrare il traffico in entrata e in uscita, bloccando pacchetti potenzialmente dannosi. Esistono due tipi principali di firewall:

- Firewall Hardware: Dispositivi fisici posizionati strategicamente per proteggere l’intera rete. Possono essere stand-alone, dedicati esclusivamente alla funzione di firewall, o integrati con altre funzionalità, come molti router.

- Firewall Software: Installati direttamente sugli host, proteggono singoli dispositivi da connessioni indesiderate.

I firewall possono adottare diverse tecniche di filtraggio, tra cui:

- Packet Filter: Filtraggio basato sull’intestazione del pacchetto.

- Firewall Proxy: Analisi completa del contenuto del pacchetto per individuare potenziali minacce.

- Next Generation Firewall: Offrono funzionalità avanzate, tra cui prevenzione delle intrusioni e blocco di applicazioni pericolose.

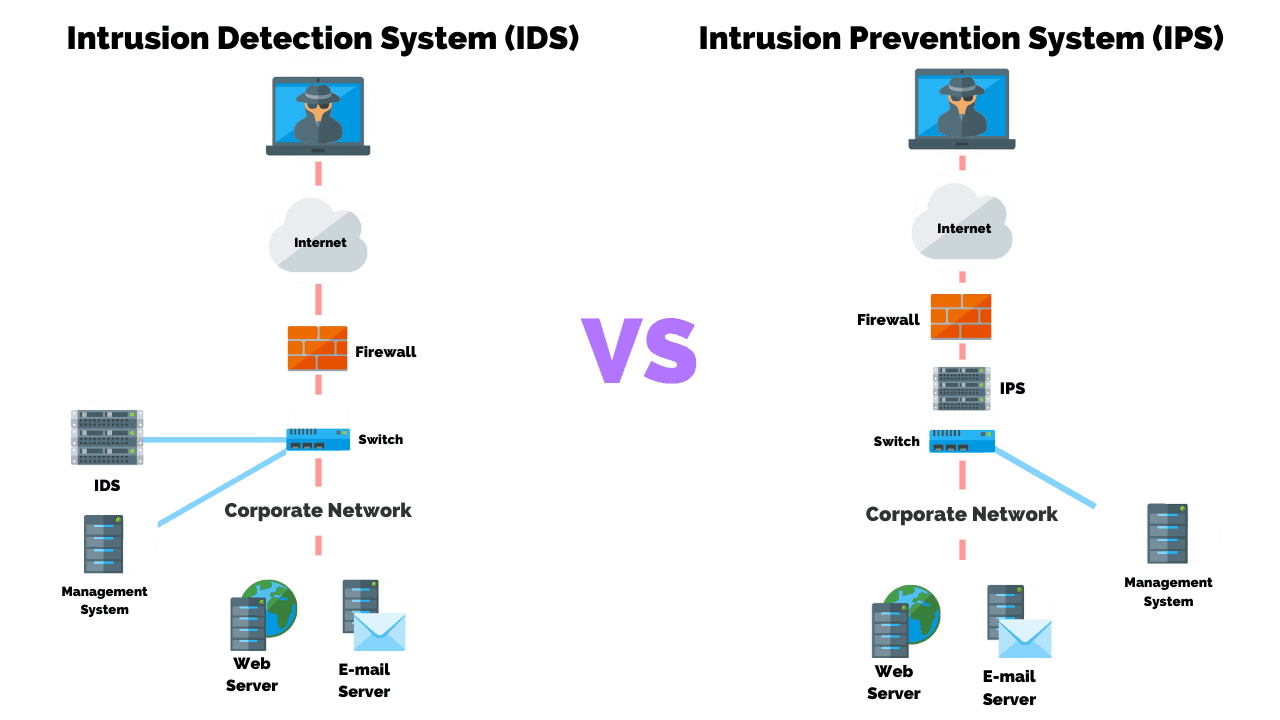

IDS e IPS

Gli IDS (Intrusion Detection System) e gli IPS (Intrusion Prevention System) sono software progettati per rilevare e, nel caso degli IPS, anche bloccare attività dannose. Possono essere classificati in diverse tipologie, tra cui:

- Network-based: Monitoraggio del traffico sospetto su tutta la rete.

- Host-based: Controllo delle attività sospette su singoli host.

In caso di attacco, gli IDS possono generare notifiche per informare gli amministratori e, in alcuni casi, possono anche bloccare l’attività dannosa. L’uso di honeypot e honeynet può aiutare a distrarre gli hacker e raccogliere informazioni sulle loro tecniche.

Per semplificare la gestione della sicurezza, molte aziende optano per dispositivi UTM (Unified Threat Management), in grado di fornire una suite completa di funzionalità di sicurezza in un’unica soluzione integrata.

Errori nei dispositivi di monitoraggio e filtraggio

Poiché i dispositivi per il monitoraggio e il filtraggio offrono servizi automatizzati, anche se configurati correttamente e altamente precisi, possono presentare alcune vulnerabilità. Tra queste, i falsi positivi e i falsi negativi sono sicuramente le più significative.

- Falsi positivi: Questi errori si verificano quando vengono riportati eventi che non costituiscono attacchi effettivi. Ad esempio, un repentino aumento del traffico causato da un recente aggiornamento potrebbe essere erroneamente interpretato come un attacco.

- Falsi negativi: Questi errori possono avere conseguenze gravi poiché non rilevano correttamente gli attacchi in corso. In altre parole, non segnalano eventi dannosi.