Nel mondo sempre più digitale di oggi, la sicurezza delle applicazioni web è diventata una priorità assoluta per le organizzazioni di ogni settore. Con una crescente minaccia di attacchi informatici sempre più sofisticati, è fondamentale per gli sviluppatori e i responsabili della sicurezza rimanere al passo con le ultime tendenze e le vulnerabilità emergenti.

È qui che entra in gioco l’OWASP Top 10, uno dei documenti di sensibilizzazione più riconosciuti e utilizzati nel campo della sicurezza delle applicazioni web. Questo elenco, aggiornato regolarmente dalla comunità di esperti di sicurezza informatica di tutto il mondo, identifica e mette in evidenza i dieci rischi più critici per la sicurezza che le applicazioni web possono affrontare.

Attualmente, la versione più recente disponibile è l’OWASP Top 10:2021, che offre una panoramica dettagliata delle minacce e delle contromisure consigliate per proteggere le applicazioni web.

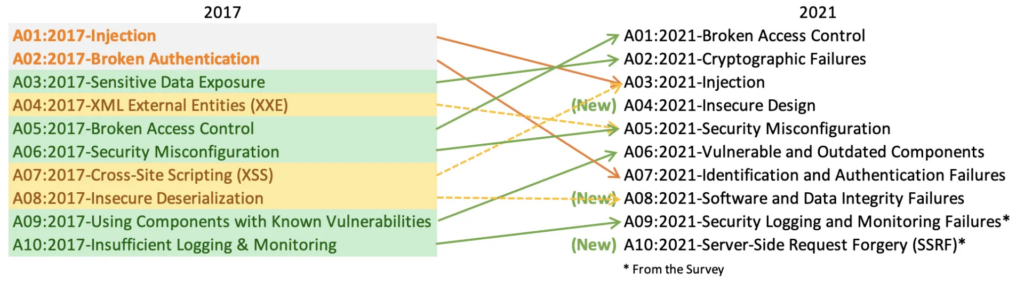

Sono presenti tre nuove categorie, quattro categorie con modifiche di denominazione e ambito e un certo consolidamento nella Top 10 per il 2021.

- A01:2021-Broken Access Control: sale dalla quinta posizione; Il 94% delle applicazioni è stato testato per rilevare qualche forma di controllo degli accessi interrotto. I 34 CWE associati al controllo degli accessi interrotti presentavano più occorrenze nelle applicazioni rispetto a qualsiasi altra categoria.

- A02:2021-I guasti crittografici: salgono di una posizione al numero 2, precedentemente noto come esposizione di dati sensibili, che era un sintomo generale piuttosto che una causa principale. La rinnovata attenzione qui è rivolta ai guasti legati alla crittografia che spesso portano all’esposizione di dati sensibili o alla compromissione del sistema.

- A03:2021-L’iniezione: scivola fino alla terza posizione. Il 94% delle applicazioni è stato testato per qualche forma di iniezione e i 33 CWE mappati in questa categoria sono al secondo posto per numero di occorrenze nelle applicazioni. Cross-site Scripting fa ora parte di questa categoria in questa edizione.

- A04:2021-Insecure Design: è una nuova categoria per il 2021, con un focus sui rischi legati a difetti di progettazione. Se vogliamo davvero “spostarci a sinistra” come settore, è necessario un maggiore utilizzo della modellazione delle minacce, di modelli e principi di progettazione sicuri e di architetture di riferimento.

- A05:2021-L’errata configurazione della sicurezza: sale dal numero 6 dell’edizione precedente; Il 90% delle applicazioni è stato testato per qualche forma di errata configurazione. Con il crescente passaggio al software altamente configurabile, non sorprende vedere questa categoria salire. La precedente categoria per le entità esterne XML (XXE) fa ora parte di questa categoria.

- A06:2021-Componenti vulnerabili e obsoleti: era precedentemente intitolato Utilizzo di componenti con vulnerabilità note ed è al secondo posto nel sondaggio di settore, ma disponeva anche di dati sufficienti per entrare nella Top 10 tramite l’analisi dei dati. Questa categoria sale dalla nona posizione del 2017 ed è un problema noto che facciamo fatica a testare e valutare il rischio. È l’unica categoria a non avere alcun CVE mappato sui CWE inclusi, quindi nei punteggi vengono presi in considerazione un exploit predefinito e un peso di impatto pari a 5,0.

- A07:2021-Errori di identificazione e autenticazione: era in precedenza Autenticazione interrotta e sta scivolando dalla seconda posizione e ora include CWE più correlati agli errori di identificazione. Questa categoria è ancora parte integrante della Top 10, ma la maggiore disponibilità di framework standardizzati sembra essere d’aiuto.

- A08:2021-Errori di integrità di software e dati: è una nuova categoria per il 2021, incentrata sulla formulazione di ipotesi relative ad aggiornamenti software, dati critici e pipeline CI/CD senza verificare l’integrità. Uno degli impatti con la ponderazione più elevata derivante dai dati CVE/CVSS mappati sui 10 CWE di questa categoria. La deserializzazione insicura del 2017 fa ora parte di questa categoria più ampia.

- A09:2021-La registrazione e il monitoraggio della sicurezza degli errori: era in precedenza Registrazione e monitoraggio insufficienti e viene aggiunta dal sondaggio di settore (n. 3), passando dal n. 10 in precedenza. Questa categoria è stata ampliata per includere più tipi di errori, è difficile da testare e non è ben rappresentata nei dati CVE/CVSS. Tuttavia, gli errori in questa categoria possono avere un impatto diretto sulla visibilità, sugli avvisi sugli incidenti e sulle analisi forensi.

- A10:2021-La falsificazione delle richieste lato server: viene aggiunta dal sondaggio di settore (n. 1). I dati mostrano un tasso di incidenza relativamente basso con una copertura dei test superiore alla media, insieme a valutazioni superiori alla media per il potenziale di exploit e impatto. Questa categoria rappresenta lo scenario in cui i professionisti del settore ci dicono che questo è importante, anche se al momento non è illustrato nei dati.

Sebbene per ora si possa accedere solo alla versione 2021, gli esperti di sicurezza informatica e gli sviluppatori possono già cominciare a prepararsi per l’OWASP Top 10:2024 che verrà rilasciato a settembre 2024. Mantenere aggiornate le competenze e rimanere informati sulle ultime tendenze è essenziale per proteggere le applicazioni web da potenziali violazioni e vulnerabilità.

Per saperne di più: https://www.owasptopten.org/